使用Mybatis的TypeHandler或Plugin数据库字段加解密

一、背景

在我们数据库中有些时候会保存一些用户的敏感信息,比如:手机号、银行卡等信息,如果这些信息以明文的方式保存,那么是不安全的。假如:黑客黑进了数据库,或者离职人员导出了数据,那么就可能导致这些敏感数据的泄漏。因此我们就需要找到一种方法来解决这个问题。

二、解决方案

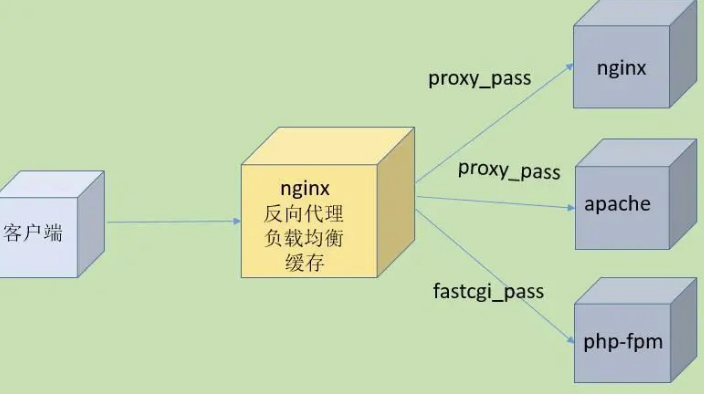

由于我们系统中使用了Mybatis作为数据库持久层,因此决定使用Mybatis的TypeHandler或Plugin来解决。

TypeHandler : 需要我们在某些列上手动指定 typeHandler 来选择使用那个typeHandler或者根据@MappedJdbcTypes 和 @MappedTypes注解来自行推断。

<result column="phone" property="phone"

typeHandler="com.huan.study.mybatis.typehandler.EncryptTypeHandler"/>

Plugin : 可以拦截系统中的 select、insert、update、delete等语句,也能获取到sql执行前的参数和执行后的数据。

经过考虑,决定使用TypeHandler来加解密数据。

/**

* 加解密TypeHandler

*

* @author huan.fu 2021/5/18 - 上午9:20

*/

@MappedJdbcTypes(JdbcType.VARCHAR)

@MappedTypes(Encrypt.class)

public class EncryptTypeHandler extends BaseTypeHandler<Encrypt> {

private static final byte[] KEYS = "12345678abcdefgh".getBytes(StandardCharsets.UTF_8);

/**

* 设置参数

*/

@Override

public void setNonNullParameter(PreparedStatement ps, int i, Encrypt parameter, JdbcType jdbcType) throws SQLException {

if (parameter == null || parameter.getValue() == null) {

ps.setString(i, null);

return;

}

AES aes = SecureUtil.aes(KEYS);

String encrypt = aes.encryptHex(parameter.getValue());

ps.setString(i, encrypt);

}

/**

* 获取值

*/

@Override

public Encrypt getNullableResult(ResultSet rs, String columnName) throws SQLException {

return decrypt(rs.getString(columnName));

}

/**

* 获取值

*/

@Override

public Encrypt getNullableResult(ResultSet rs, int columnIndex) throws SQLException {

return decrypt(rs.getString(columnIndex));

}

/**

* 获取值

*/

@Override

public Encrypt getNullableResult(CallableStatement cs, int columnIndex) throws SQLException {

return decrypt(cs.getString(columnIndex));

}

public Encrypt decrypt(String value) {

if (null == value) {

return null;

}

return new Encrypt(SecureUtil.aes(KEYS).decryptStr(value));

}

}

注意⚠️:

@MappedTypes:表示该处理器处理的java类型是什么。

@MappedJdbcTypes:表示处理器处理的Jdbc类型。

配置文件中指定Typehandler的包路径

mybatis.type-handlers-package=com.huan.study.mybatis.typehandler

从测试结果中可知,添加数据时,需要加密的数据(phone)在数据库中已经加密了,在查询的时候,加密的数据已经自动解密了。

实现代码参考

https://gitee.com/huan1993/spring-cloud-parent/tree/master/mybatis/mybatis-typehandler-encrypt

小任班长的博客

小任班长的博客